Configurar laboratorios para Análisis de Malware

Para analizar un malware es necesario tener un entorno seguro con el que trabajar. Existen malwares tanto para Windows como Linux por lo que prepararemos ambos entornos. Para conseguirlo, hay que seguir a rajatabla los siguientes pasos:

1- Instalar una aplicación de virtualización

Para estar seguros a la hora de tratar con malwares, es imprescindible utilizar un software para virtualizar el entorno.

Hay muchos softwares distintos pero los más populares son:

Oracle VM VirtualBox que es gratuito y de código abierto.

VMware Workstation 16 Pro que es mucho más ágil y requiere licencia(tienes 30 días de prueba).

Si vas a utilizar VMware deberás utilizar la versión Pro como la indicada arriba para poder realizar snapshots y NO la versión gratuita de VMware Player.

2- Descargar la ISO de Windows y el OVA de Linux e instalarla

La ISO que debemos descargar es la de Windows 10 Enterprise.

https://www.microsoft.com/en-us/evalcenter/download-windows-10-enterprise

Nos descargamos la de 64 bits en el idioma que quieras, en mi caso elegí la de “English (United States)” para que sea más fácil a la hora de buscar por internet, si tenemos alguna duda.

Para instalarla añadimos una nueva maquina virtual en VMware, añadimos la ISO, le damos un espacio de mínimo 50GB y seguimos el procedimiento de una instalación de Windows.

Para Linux descargaremos REMnux

https://docs.remnux.org/install-distro/get-virtual-appliance

Descargamos la General OVA si estamos en VMware y la VirtualBox OVA si estamos utilizando VirtualBox. En la instalación tendremos que importar el OVA que hemos descargado y lo tendríamos.

3- Actualiza e instala las herramientas de análisis de malware

Lo primero de todo, en la máquina de Windows descargamos Chrome con Microsoft Edge. Después de haber hecho eso, añadimos una snapshot para tenerla de una fresca instalación sin nada más.

Ahora para instalar FlareVM abriremos Powershell como Administrador, escribimos Set-ExecutionPolicy Unrestricted y seleccionamos Yes to All. Entonces escribimos

1

wget https://github.com/fireeye/flare-vm/raw/master/install.ps1 -UseBasicParsing -outfile C:\Users\"NOMBREUSUARIO"\Desktop\install.ps1

Vamos al escritorio y lo ejecutamos y esperamos como unos 40 minutos para que termine. Cuando termine, reiniciamos y ya tendríamos la herramienta preparada.

También deberíamos descargarnos sysinternalsuite ya que no viene todo con el FlareVM https://learn.microsoft.com/es-es/sysinternals/downloads/sysinternals-suite y también descargaremos pestudio https://www.winitor.com/download

Tenemos que hacerle una snapshot a esta instalación por si acaso hubiera algún problema.

4- Aislar la máquina virtual y crea una snapshot

Para acabar de terminar de asegurar nuestros laboratorios y que el malware no se escape, vamos a aislar la máquina en otra red.

Lo primero, desactivamos las carpetas compartidas en: (VMware) Settings > Options > Shared Folders y click en Disabled.

Esta máquina deberá estar en una red Host-Only que significa que:

X No tendrá acceso a Internet

X No tiene conexión con los demás dispositivos de la red

X No tendrá conexión con el sistema nativo

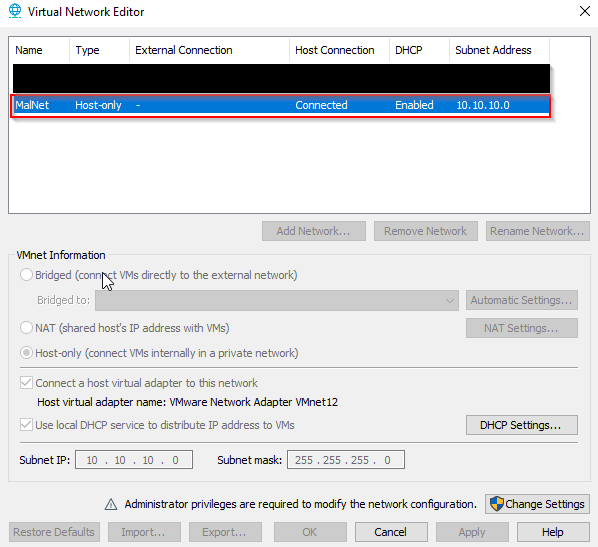

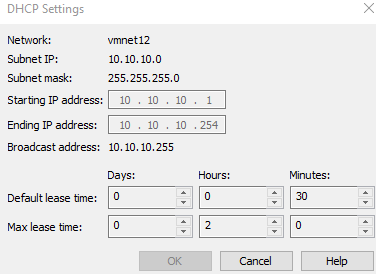

En VMware vamos a Edit y seleccionamos “Virtual Network Editor” y creamos una nueva network con esta configuración:

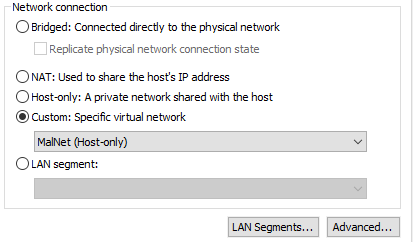

En las propiedades de la lab, en NetworkAdapter le añadimos la red que acabamos de crear

5- Analizar Malwares

En este repositorio tienes disponible algunos malwares disponibles para ver como funcionan:

Live Malware Repository

Algunas de las herramientas que me gustan para analizar malwares son:

- PeStudio (análisis estático windows)

- GHidra (desensamblador linux)

- Cutter (desensamblador linux, windows y mac)

- Procmon (monitor de procesos para windows)

- Wireshark (análisis de red)

- INetSim (simulador de servicios de internet)

Aprender más

Para aprender más sobre Malware Analysis puedes echarle un vistazo a este curso que me sirvió de gran utilidad

https://academy.tcm-sec.com/p/practical-malware-analysis-triage