Como montar un SIEM y EDR en Elastic Cloud GRATIS

Vamos a aprender a como montar un SIEM con Elastic en Cloud con su EDR activado y además ponerlo a prueba en una máquina Windows virtual.

¿Qué es un SIEM?

Un SIEM (Security Information and Event Management) es un programa de monitorización que recopila, analiza y correlaciona logs en tiempo real.

Tener un SIEM es necesario por la capacidad de analizar logs fuera de la máquina, crear alertas en base a esos logs, integrar nuevas herramientas de detección y repuesta y al final correlacionar eventos en un entorno donde la comodidad y la velocidad de la muestra de los logs es importante.

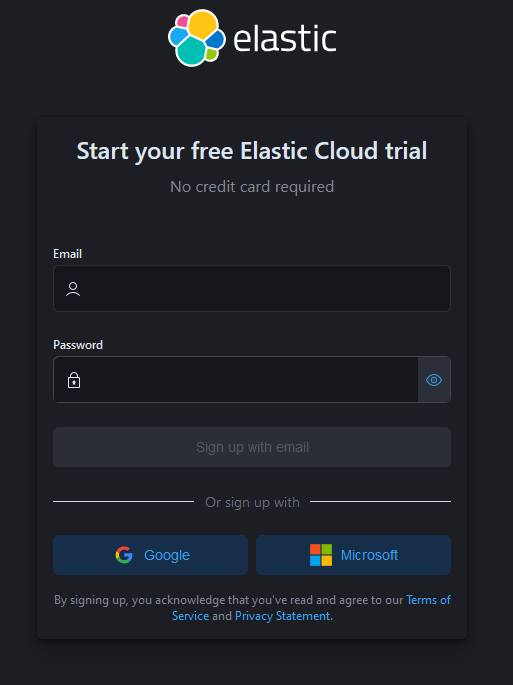

Registro Elastic

Lo primero de todo es registrarse en Elastic donde te darán 15 días gratis sin pedir tarjeta

https://cloud.elastic.co/registration

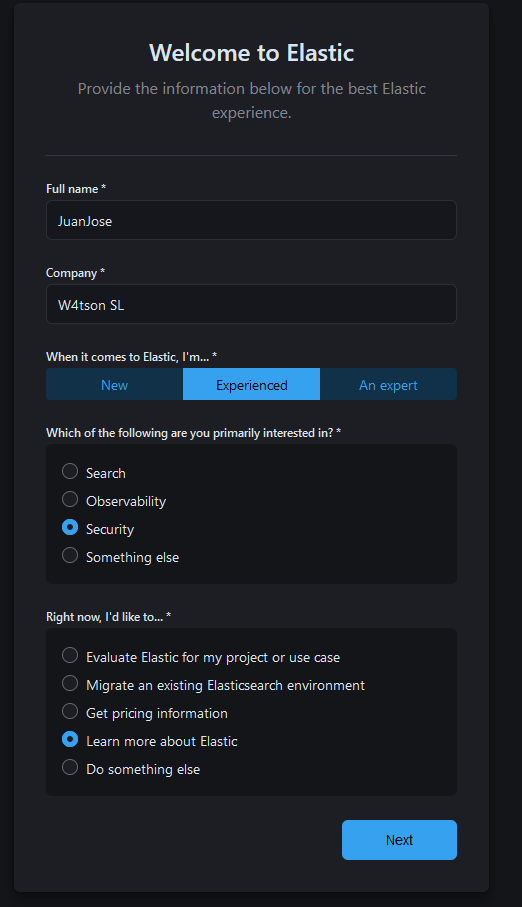

Una vez registrado te pedirán algunos datos que te los puedes inventar

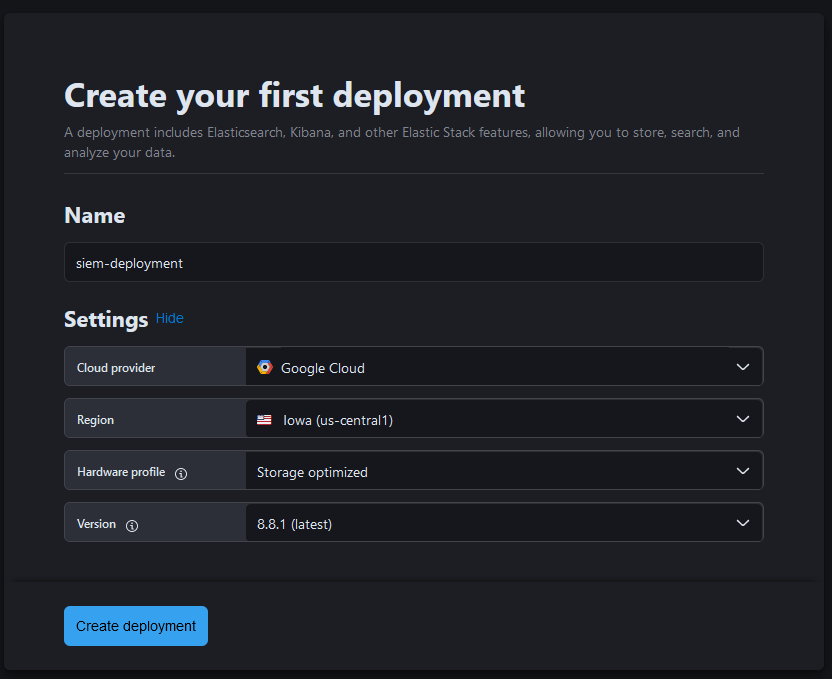

Finalmente, nos pedirá donde crear nuestro deployment. Yo lo dejé por defecto

Añadir agentes

Los agentes son programas diseñados para enviar información de los logs del host al Stack de Elastic.

Para añadir un host y agregarle el agent vamos a instalar la ISO de windows en nuestro VMware o VirtualBox.

Después de hacer una correcta instalación de windows en nuestra máquina virtual, seguimos con la instalación del agente.

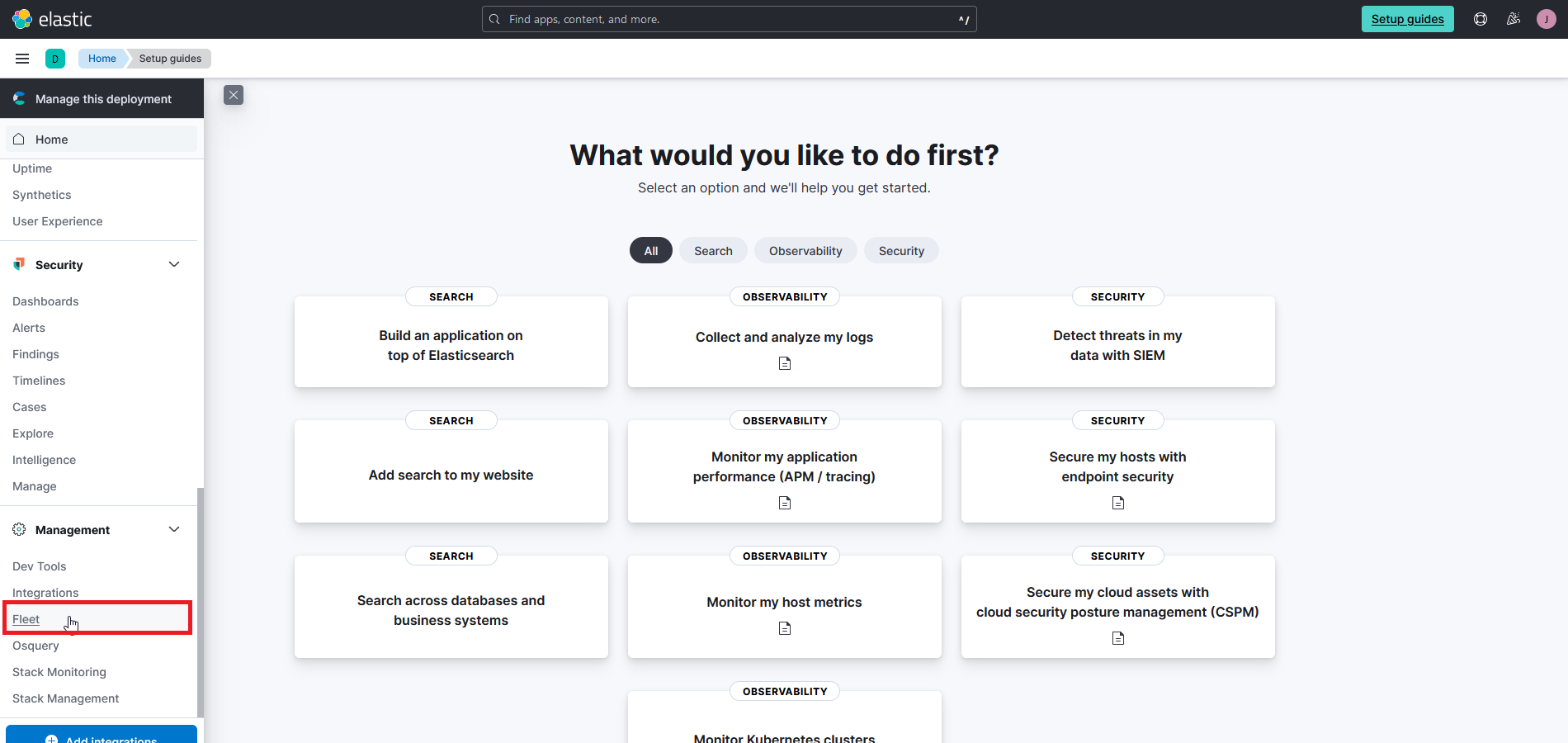

Paso Elastic

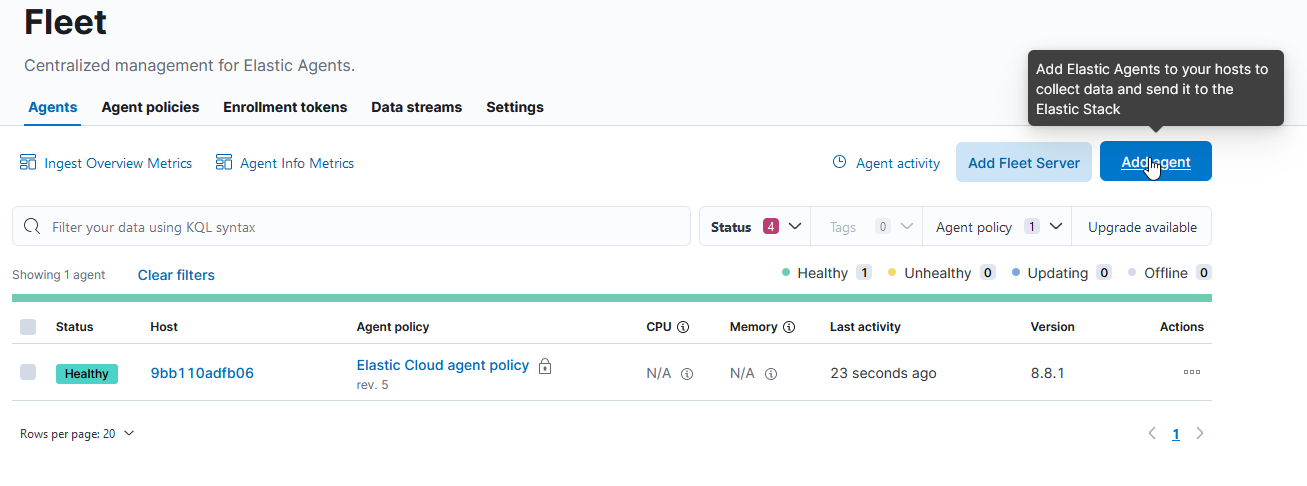

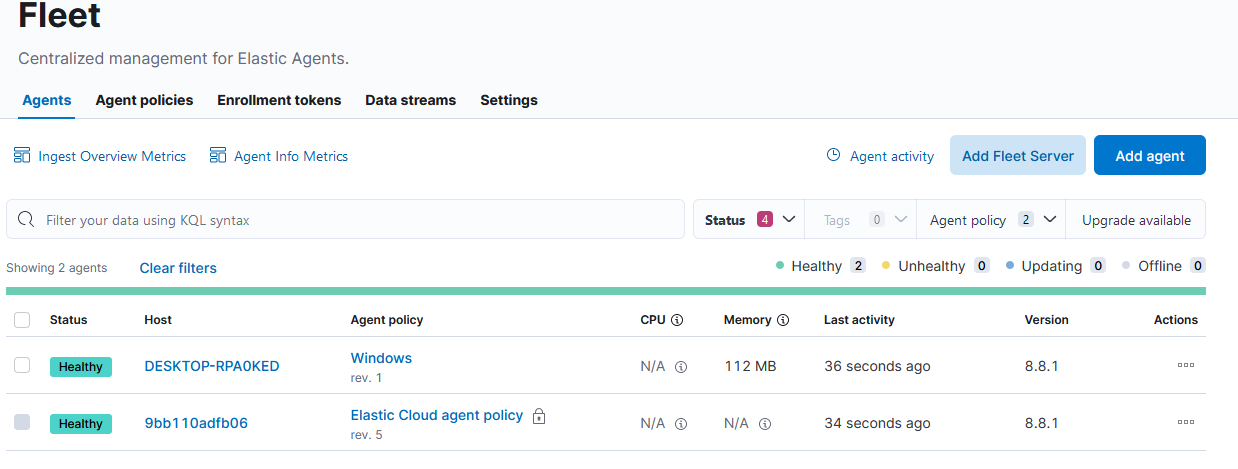

Nos aparecerá esta interfaz donde haremos clic en Management - Fleet

Después, hacemos clic en Add agent

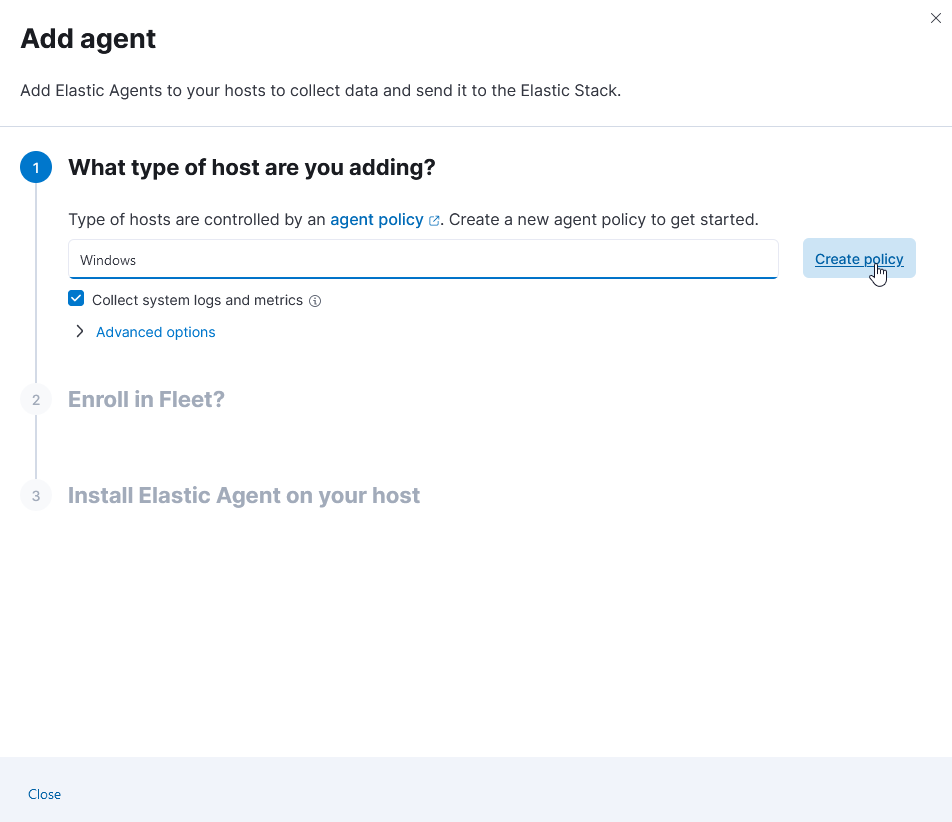

Creamos una policy llamada Windows

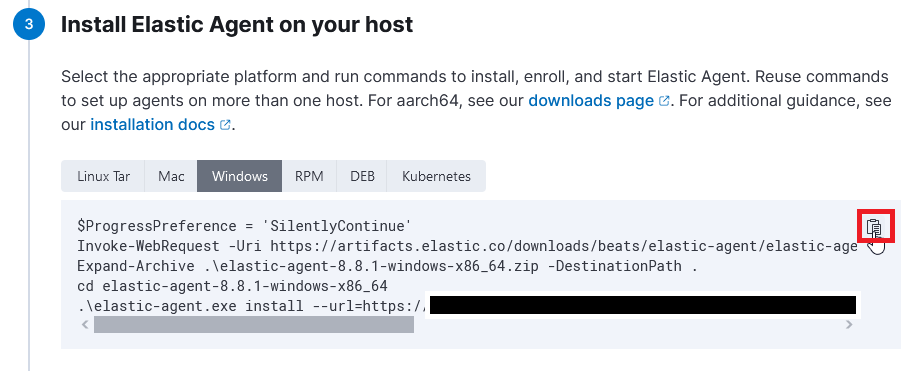

Aquí copiamos el código para pegarlo en un powershell con privilegios en la máquina Windows

Paso Windows

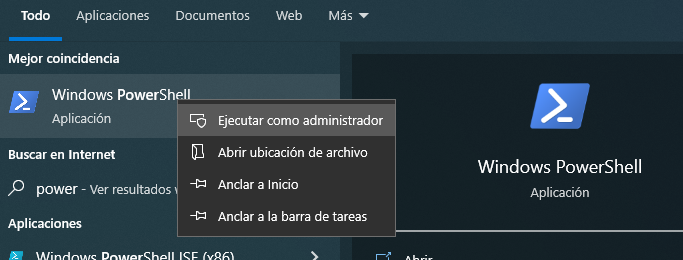

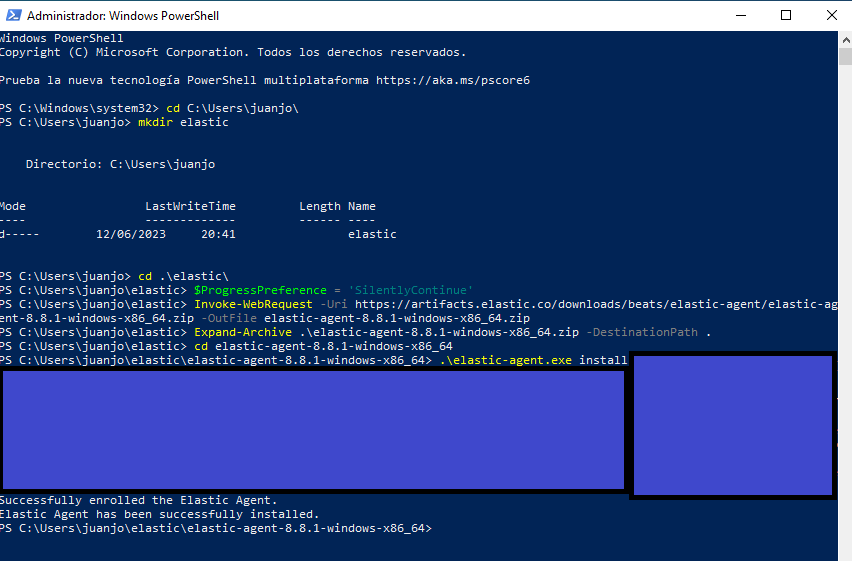

En nuestra máquina virtualizada iniciamos powershell como administrador.

Creamos una carpeta nueva y ejecutamos el código copiado de Elastic con botón derecho

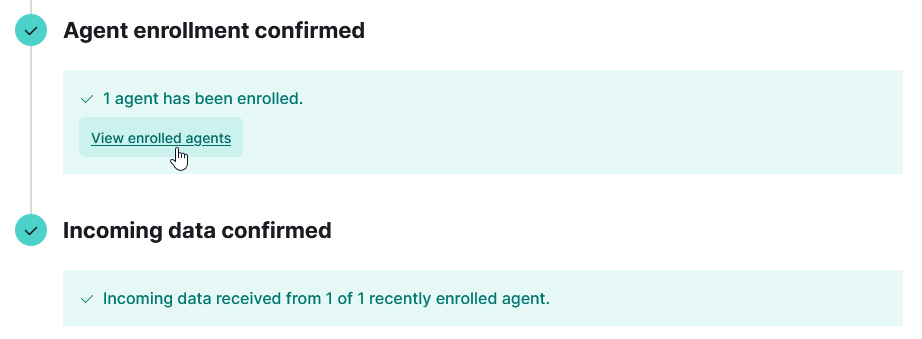

Una vez finalice, en Elastic podremos ver que se ha completado correctamente.

Instalación de Sysmon

Sysmon es una utilidad que monitorea Windows de una forma la cual te provee de logs con información detallada sobre procesos, conexiones de red y más. Es uno de los mejores logs para investigar.

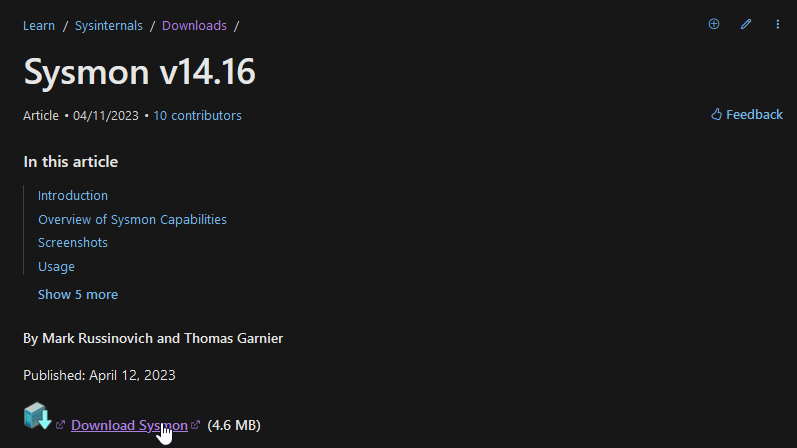

Vamos a descargar Sysmon desde aquí y la configuración necesaria desde aquí

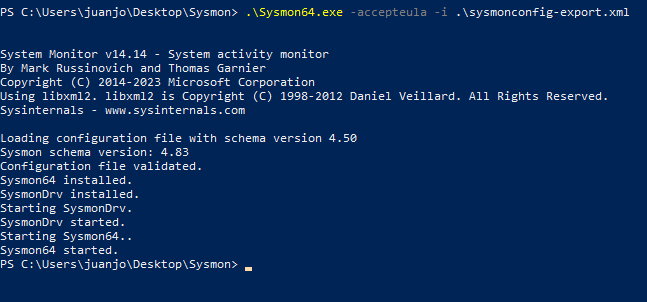

Una vez descargados, iniciamos powershell como administrador y ejecutamos el siguiente código

1

.\Sysmon64.exe -accepteula -i .\sysmonconfig-export.xml

Para ver que el servicio está corriendo correctamente, ejecutamos el siguiente código

1

Get-Service | findstr 'Sysmon'

Con esto hemos instalado Sysmon y nos hace falta poder enviarlo a Elastic

Instalación de Integraciones

Para enviar todos los logs del agent de Windows, hay que instalar una integración a la política existente.

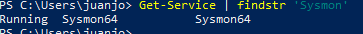

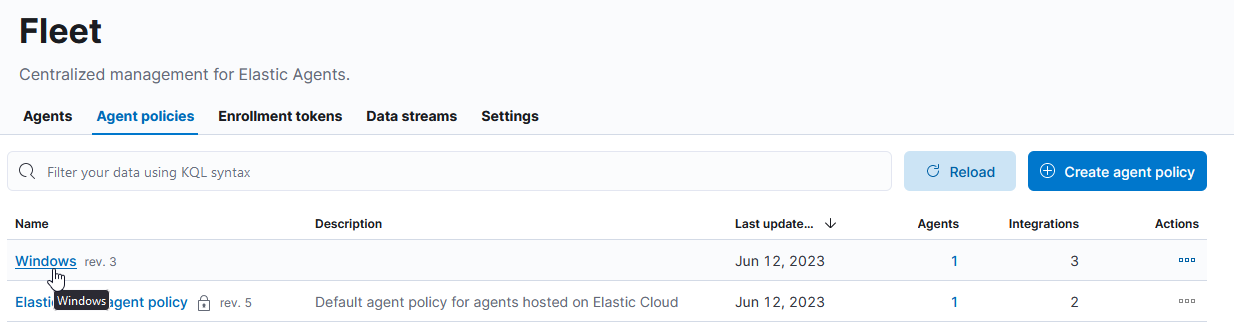

Vamos a Management - Fleet - Agent Policy y hacemos clic en la política que creamos de Windows

Clicamos en Add integration

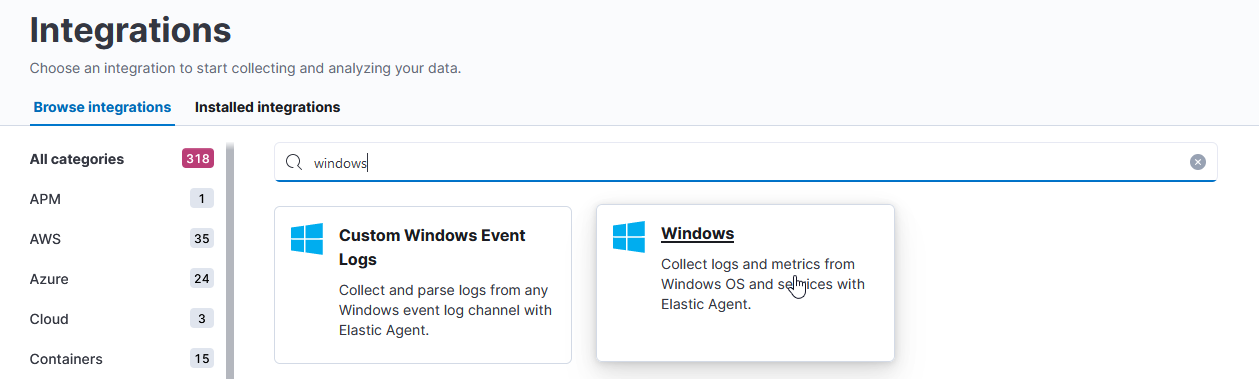

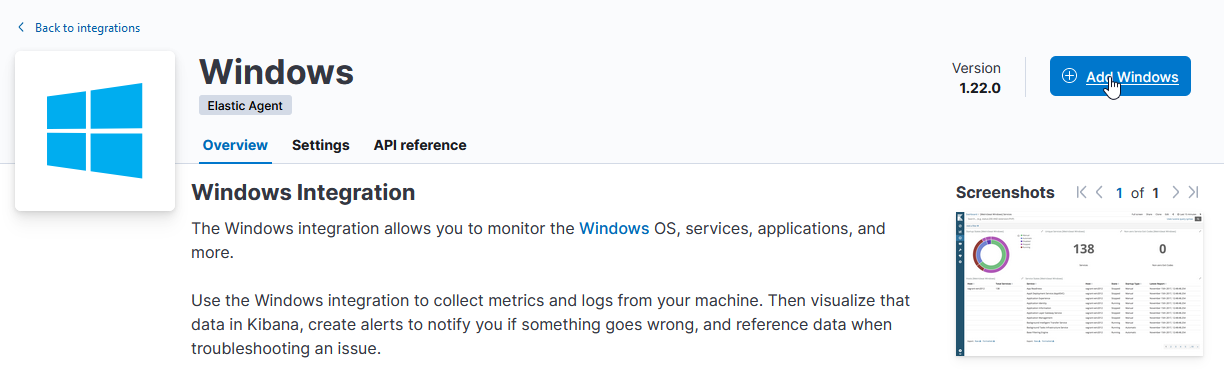

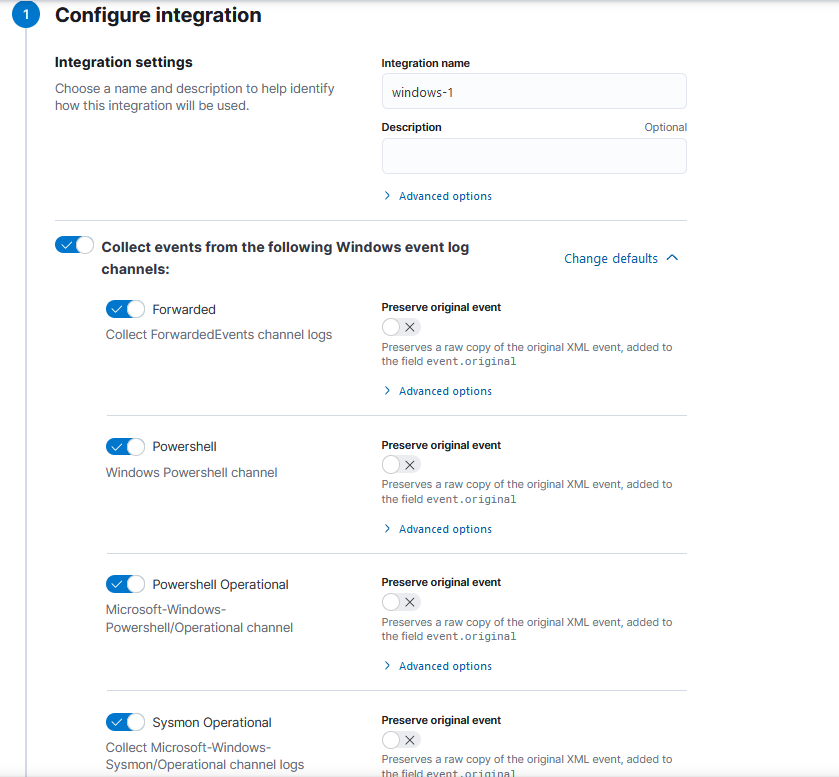

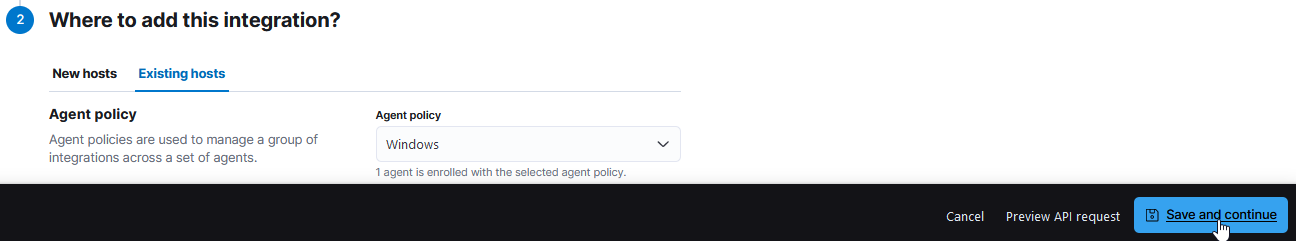

Buscamos Windows, hacemos clic y lo añadimos

Dejamos todo como está y guardamos

Ahora podremos recopilar todos los logs de Sysmon de forma correcta y nos faltaría el EDR.

Instalación del EDR

Un EDR (Endpoint Detection and Response) es una solución de seguridad diseñada para detectar, investigar y responder ante posibles amenazas de los endpoints conectados. Las técnicas de detección de un EDR son avanzadas y además nos provee de alertas a nuestro SIEM.

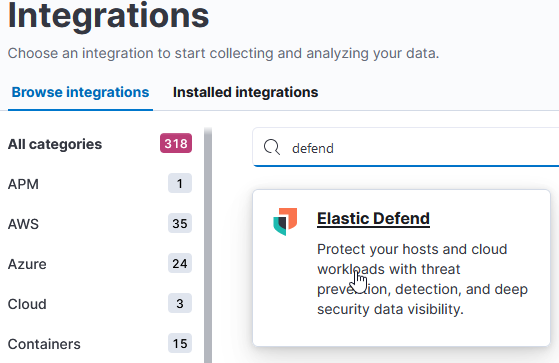

Para instalarlo hay que ir a integraciones y buscar Elastic Defend

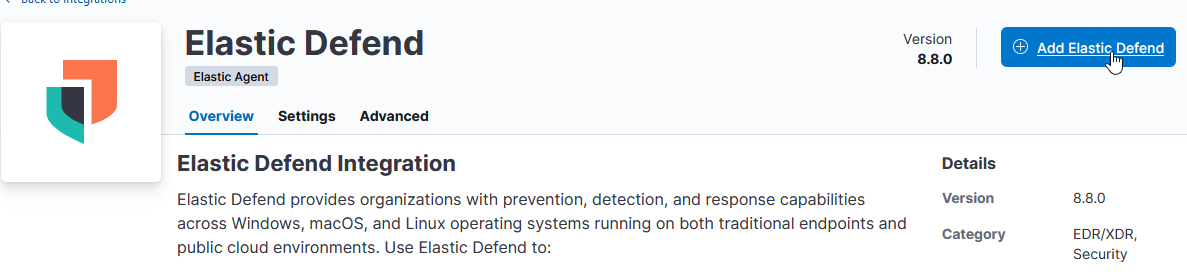

Añadimos Elastic Defend

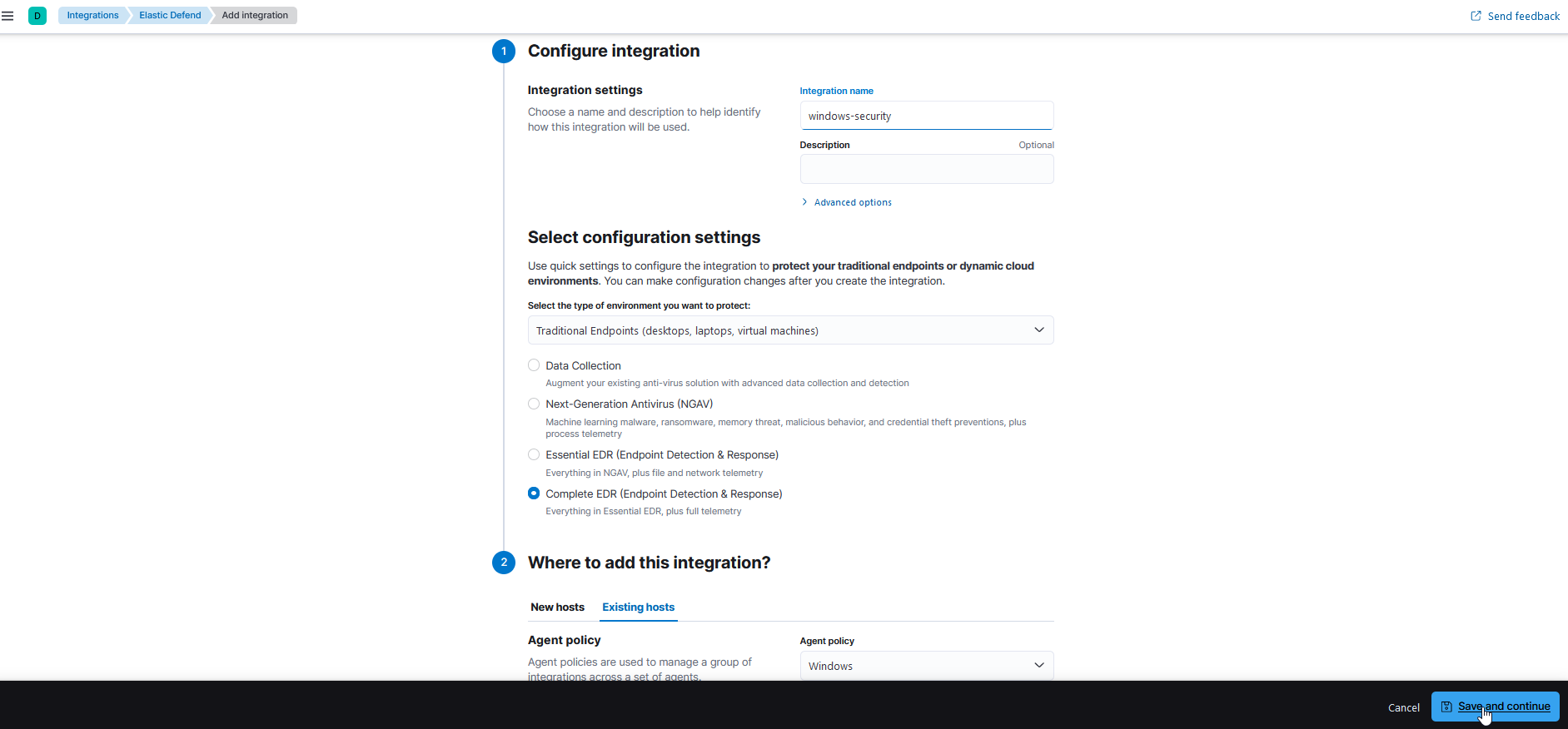

Lo dejamos todo por defecto

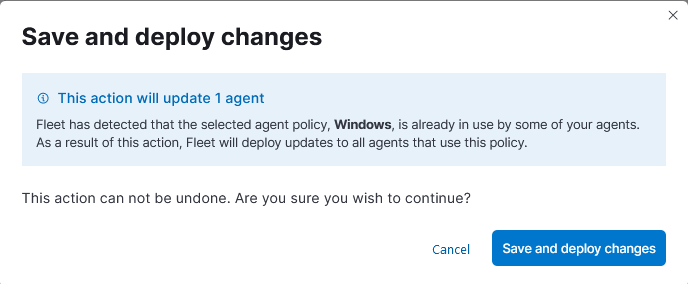

Guardamos y desplegamos los cambios

Verificación de la instalación

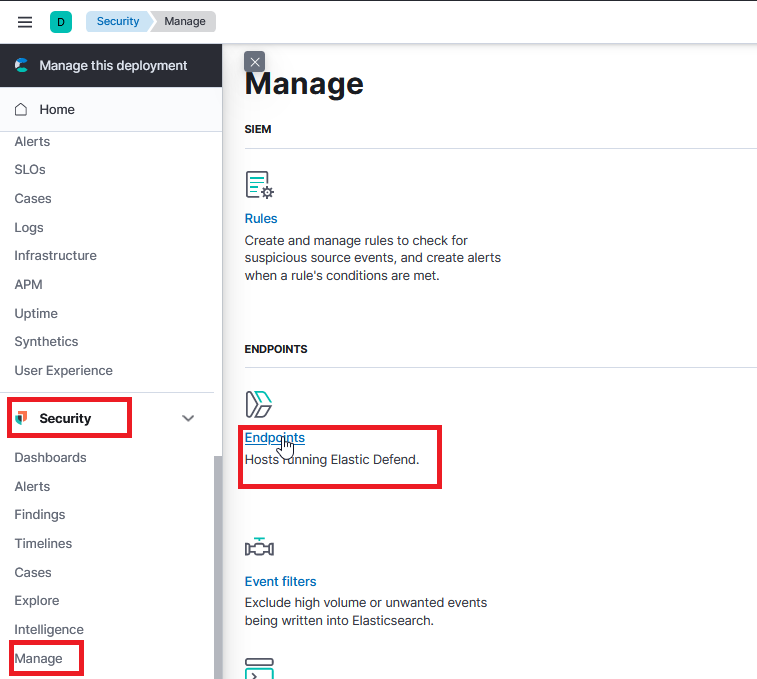

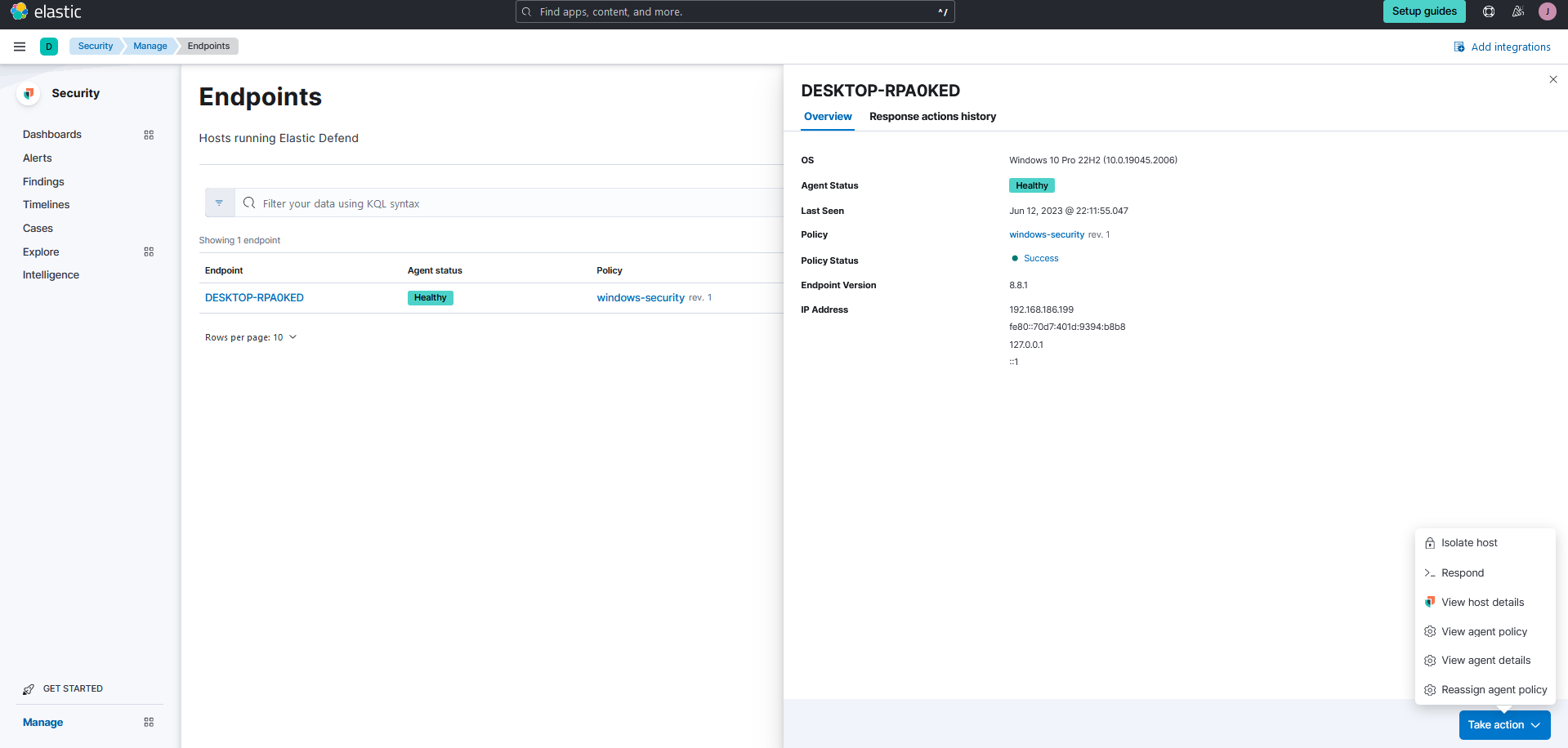

Buscamos en Security - Manage - Endpoints que todo se haya producido correctamente

Una vez que nos aparezca nuestro host podremos:

Aislar la máquina, ejecutar comandos con “Respond” para poder hacer de respuesta a incidentes (aunque no es la mejor opción) y ver todos los detalles del host.

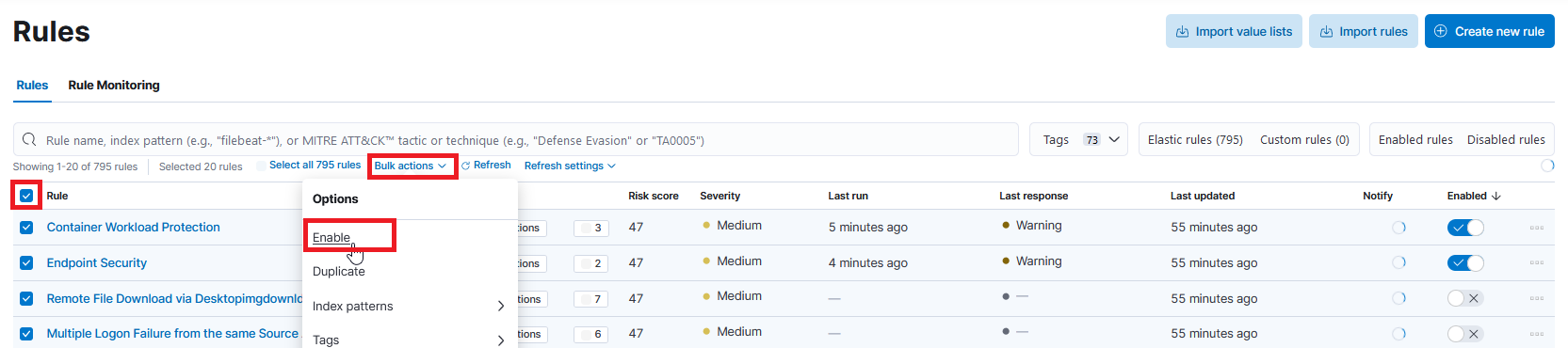

Añadir Reglas

Vamos a añadir todas las reglas que nos proporciona Elastic Defend

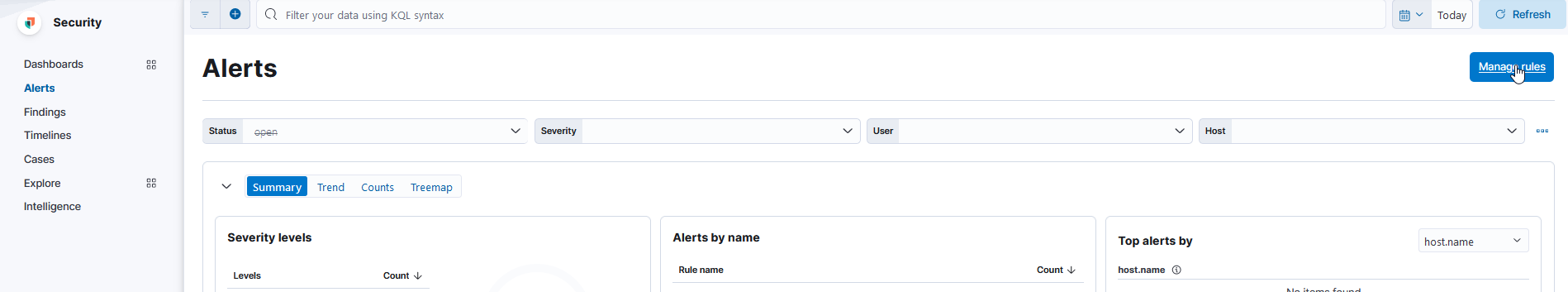

En Alerts hacemos clic en Manage Rules

Las seleccionamos todas y las habilitamos

Uso del EDR

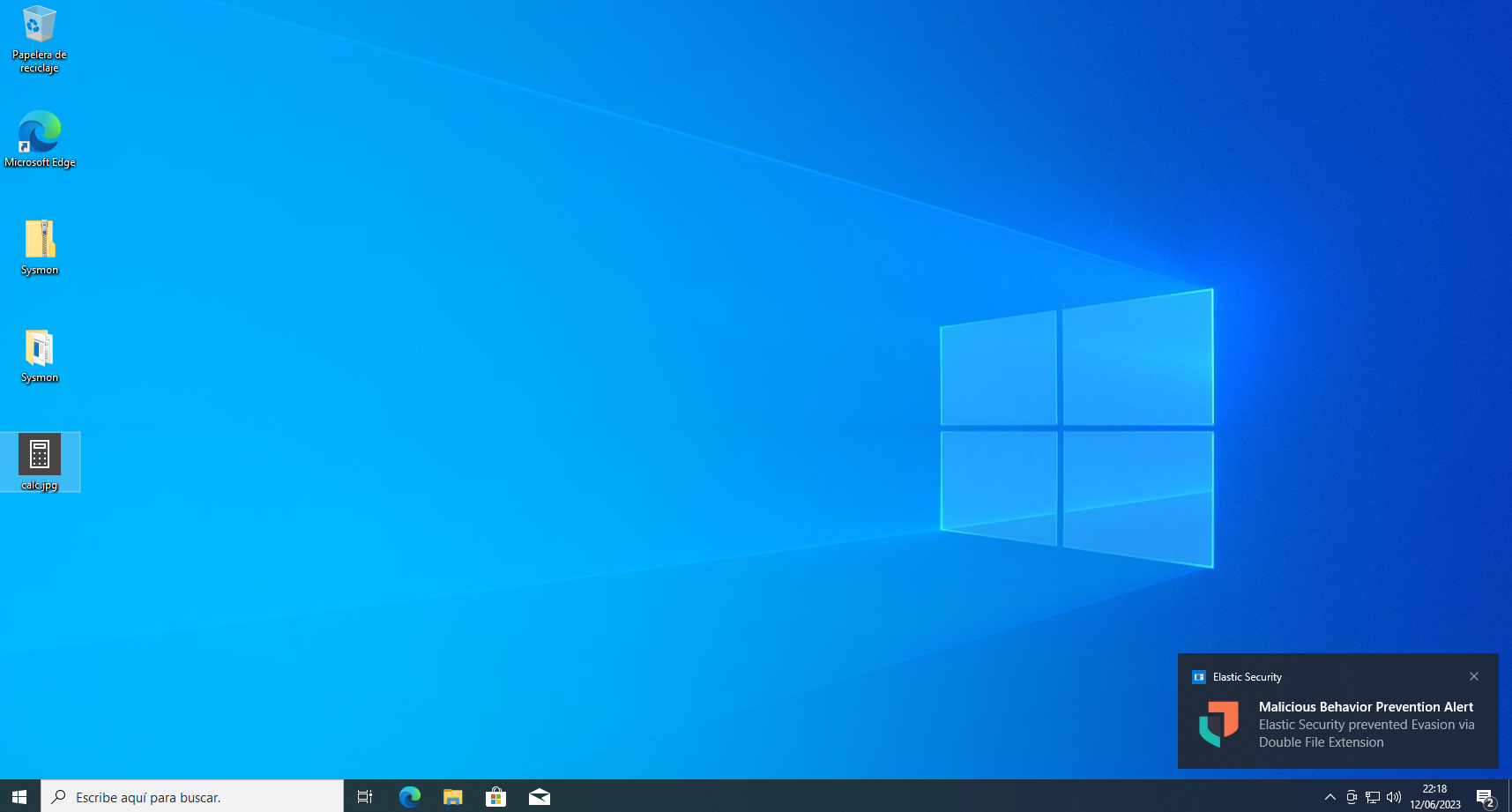

Detección Doble extensión

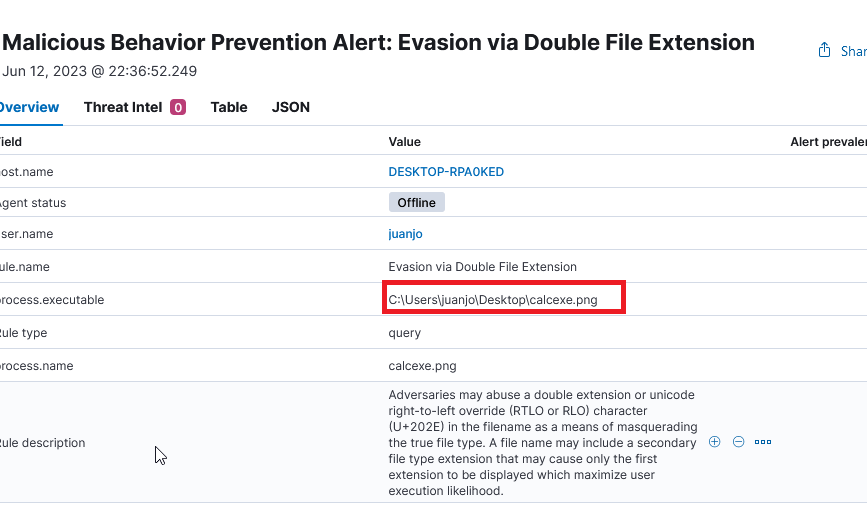

Para ponerlo a prueba vamos a copiar el ejecutable de la calculadora y vamos a añadir de nombre calc.jpg para que haga de doble extensión y lo ejecutamos.

Al iniciar la calculadora podemos ver que ha bloqueado la ejecución por tener doble extensión ya que es una técnica de Masquerading utilizada para engañar al usuario.

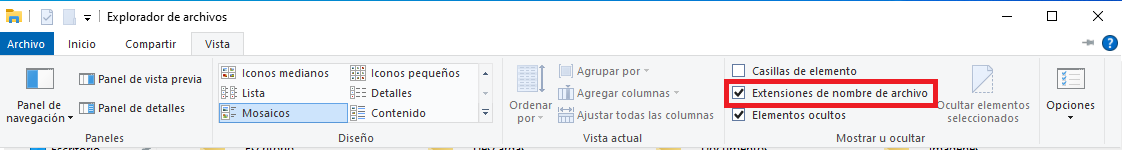

Vamos al explorador de archivos y en vista marcamos Extensiones de nombre de archivo

Ahora podremos ver que realmente tenía doble extensión y estábamos intentando enmascarar la extensión real que era .exe

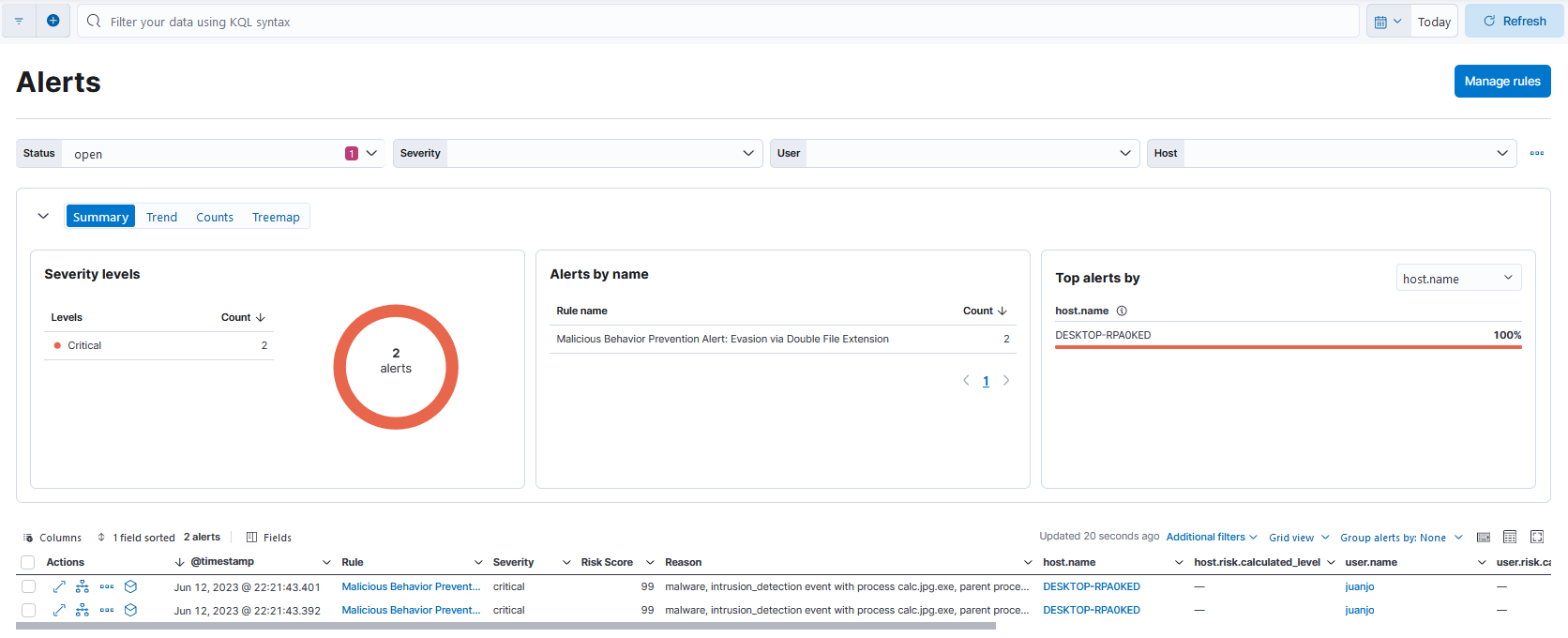

Esta incidencia ha aparecido en Alertas de Security (se ejecutó dos veces)

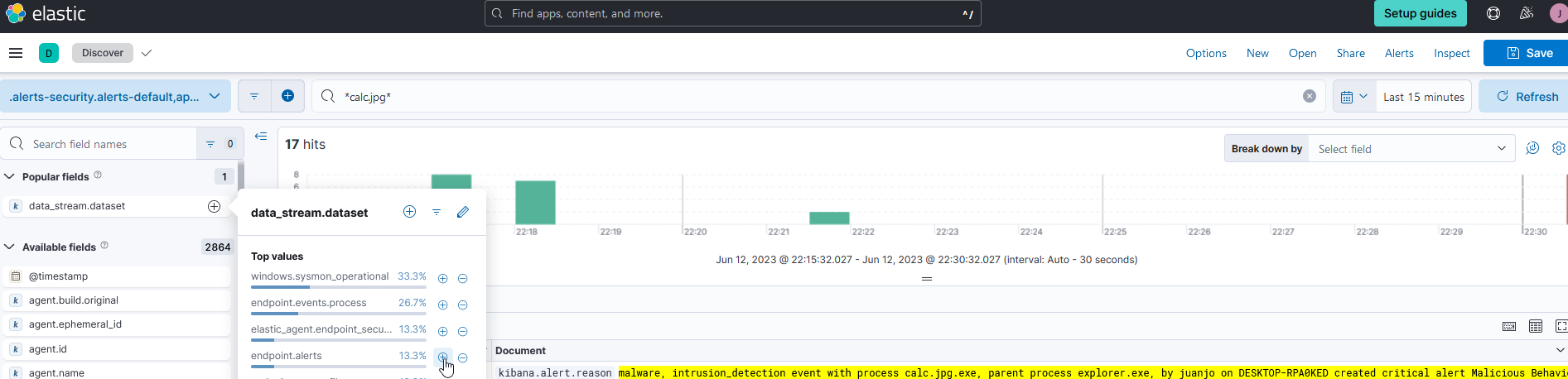

También si buscamos en Kibana calc.jpg nos aparece (Kibana se encuentra en Analytics - Discover)

Detección RTLO

Para probar otra técnica mas sofisticada hemos probado RTLO con esta herramienta https://github.com/BlackShell256/RTLO

Esta técnica haría bypass al antivirus pero sería bloqueado por el EDR.

Para más información de este tipo de técnicas de Masquerading visita: https://attack.mitre.org/techniques/T1036/